WikiDer > Виртуальный переключатель безопасности

Эта статья поднимает множество проблем. Пожалуйста помоги Улучши это или обсудите эти вопросы на страница обсуждения. (Узнайте, как и когда удалить эти сообщения-шаблоны) (Узнайте, как и когда удалить этот шаблон сообщения)

|

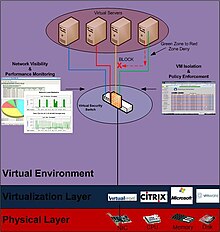

А виртуальный переключатель безопасности это программное обеспечение Ethernet выключатель со встроенными средствами безопасности внутри него, которые работают в виртуальные среды Такие как VMware vSphere, Citrix XenDesktop, Microsoft Hyper-V и Виртуальное железо. Основная цель виртуального коммутатора безопасности - обеспечить такие меры безопасности, как изоляция, контроль и проверка содержимого между виртуальные машины.

Виртуальные машины внутри предприятие сервер среды начали набирать популярность в 2005 году и быстро стали стандартом в способах развертывания серверов и Приложения. Чтобы развернуть эти серверы в виртуальной среде, виртуальная сеть нужно было сформировать. В результате такие компании, как VMware создал ресурс под названием виртуальный переключатель. Целью виртуального коммутатора было обеспечение сетевого подключения в виртуальной среде, чтобы виртуальные машины и приложения могли обмениваться данными в виртуальной сети, а также с физической сетью.

Эта концепция виртуальной сети привела к ряду проблем, связанных с безопасностью в виртуальной среде, из-за наличия только технологии виртуальной коммутации в среде, а не технологий безопасности. В отличие от физических сетей, в которых есть коммутаторы с списки контроля доступа (ACL), брандмауэры, антивирус шлюзы, или предотвращение вторжений устройств виртуальная сеть была широко открыта. Концепция виртуального коммутатора безопасности - это концепция, в которой коммутация и безопасность объединили усилия, так что элементы управления безопасностью могут быть размещены внутри виртуального коммутатора и обеспечивают проверку и изоляцию каждого порта в виртуальной среде. Эта концепция позволила системе безопасности максимально приблизиться к конечным точкам, которые она намеревается защищать, без необходимости находиться на самих конечных точках (на основе хоста на виртуальных машинах).

Устраняя необходимость развертывания решений безопасности на основе хостов на виртуальных машинах, можно добиться значительного повышения производительности при развертывании безопасности в виртуальной среде. Это связано с тем, что виртуальные машины совместно используют вычислительные ресурсы (например, ЦПУ время, объем памяти или же дисковое пространство) в то время как физические серверы с выделенными ресурсами. Один из способов понять это - представить себе 20 виртуальных машин, работающих на двухпроцессорном сервере, и каждый виртуальный сервер, имеющий свой собственный брандмауэр на основе хоста. Это составит 20 брандмауэров, использующих те же ресурсы, что и 20 виртуальных машин. Это противоречит цели виртуализации, которая заключается в применении этих ресурсов к виртуальным серверам, а не к приложениям безопасности. Централизованное развертывание безопасности в виртуальной среде - это в некотором смысле один межсетевой экран против 20 межсетевых экранов.

Ограничения

Потому что переключатели слой 2 Устройства, которые создают единый широковещательный домен, только виртуальные переключатели безопасности не могут полностью воспроизвести сегментацию и изоляцию сети, обычно используемые в многоуровневой физической сети. Чтобы устранить это ограничение, ряд поставщиков сетей, средств безопасности и виртуализации начали предлагать виртуальные межсетевые экраны, виртуальный маршрутизаторы и другие сетевые устройства, позволяющие виртуальным сетям предлагать более надежные решения для обеспечения безопасности и организации сети.

Пример проблемы

Поскольку виртуальные машины по сути операционные системы и приложения, упакованные в один файл (называемый образы дисков), теперь они стали более мобильными. Впервые в истории серверы можно перемещать, обменивать и совместно использовать так же, как MP3 файлы, опубликованные на одноранговые сети. Администраторы теперь может загружать предустановленные виртуальные серверы через Интернет, чтобы ускорить развертывание новых серверов. Администратору больше не требуется проходить через длительный процесс установки программного обеспечения, поскольку в этих виртуальных образах дисков предварительно установлены операционные системы и приложения. Они есть виртуальные устройства.

Эта мобильность образов серверов теперь создала потенциальную проблему, заключающуюся в том, что целые серверы могут быть заражены и распространяться в дикой природе. Представьте себе загрузку последней Fedora Linux Сервер с веб-сайта, такого как ThoughtPolice.co.uk, установив его, а затем узнав, что существует троянский конь на том сервере, который позже отключил вашу виртуальную сеть. Это могло быть катастрофой.

Хотя существует фактор доверия, который теперь необходимо учитывать при загрузке образов виртуальных серверов,

Концепция Virtual Security Switch - это концепция, которая отслеживает ваше решение о доверии, обеспечивая изоляцию и мониторинг безопасности между виртуальными машинами. Виртуальный коммутатор безопасности может изолировать виртуальные машины друг от друга, ограничивать типы обмена данными между собой, а также отслеживать распространение вредоносного контента или атаки типа «отказ в обслуживании».

История

Reflex Security представила первый в отрасли 10-гигабитный коммутатор сетевой безопасности с плотностью портов для поддержки 80 подключенных к нему физических серверов.[1] В 2008, Вятта начал отгружать Открытый исходный код сетевая операционная система разработан, чтобы предложить слой 3 такие службы, как маршрутизация, брандмауэр, преобразование сетевых адресов (NAT), динамическая конфигурация хоста и виртуальная частная сеть (VPN) внутри и между гипервизоры. С того времени, VMware, Cisco, Можжевельник и другие поставили продукты для обеспечения безопасности виртуальных сетей[который?] которые включают коммутацию и маршрутизацию уровней 2 и 3.

Рекомендации

- ^ «Система сетевой безопасности Reflex MG10» (PDF). Reflex Security. Июль 2007 г.

дальнейшее чтение

- Хенди, Алекс (21 мая 2012 г.). «Виртуализация: больше не только для машин». SD Times. БЖ Медиа.

- «Делаем наши продукты более безопасными». vmware.com. VMWare. Получено 6 июля 2016.

- Грин, Тим (8 января 2008 г.). «Отсутствуют параметры защиты виртуального сервера брандмауэром». Сетевой мир. IDG.