WikiDer > FEAL

Эта статья включает в себя список общих Рекомендации, но он остается в основном непроверенным, потому что ему не хватает соответствующих встроенные цитаты. (Сентябрь 2015 г.) (Узнайте, как и когда удалить этот шаблон сообщения) |

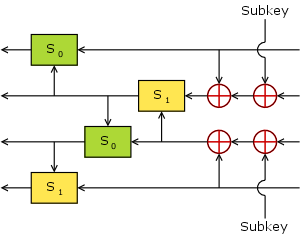

Функция FEAL Feistel | |

| Общий | |

|---|---|

| Дизайнеров | Акихиро Симидзу и Сёдзи Миягути (NTT) |

| Впервые опубликовано | FEAL-4 в 1987 году; FEAL-N / NX в 1990 году |

| Деталь шифра | |

| Ключевые размеры | 64 бит (FEAL), 128 бит (FEAL-NX) |

| Размеры блоков | 64 бит |

| Структура | Сеть Фейстеля |

| Раундов | Первоначально 4, затем 8, затем переменная (рекомендуется 32) |

| Лучшая публика криптоанализ | |

| Линейный криптоанализ может сломать FEAL-4 с помощью 5 известные открытые тексты (Мацуи и Ямагиши, 1992). А дифференциальная атака ломает FEAL-N / NX менее чем за 31 раунд (Бихам и Шамир, 1991). | |

В криптография, FEAL (в Алгоритм быстрого шифрования данных) это блочный шифр предлагается в качестве альтернативы Стандарт шифрования данных (DES) и разработан, чтобы быть намного быстрее в программном обеспечении. В Фейстель алгоритм на основе был впервые опубликован в 1987 г. Акихиро Симидзу и Сёдзи Миягути из NTT. Шифр подвержен различным формам криптоанализ, и послужил катализатором в открытии дифференциал и линейный криптоанализ.

Было несколько различных версий FEAL, хотя все они Шифры Фейстеля, и использовать ту же базовую функцию раунда и работать с 64-битный блок. Один из самых ранних дизайнов теперь называется FEAL-4, который имеет четыре раунда и 64-битный ключ.

Проблемы были обнаружены с FEAL-4 с самого начала: Берт ден Боер рассказал о слабости неопубликованной основной сессии на той же конференции, где был впервые представлен шифр. В более поздней статье (den Boer, 1988) описывается атака, требующая 100–10000 выбранные открытые тексты, а Шон Мерфи (1990) обнаружил улучшение, которое требует только 20 выбранных открытых текстов. Методы Мерфи и Дена Бура содержат элементы, аналогичные тем, которые используются в дифференциальный криптоанализ.

Конструкторы ответили удвоением количества патронов, FEAL-8 (Симидзу и Миягути, 1988). Однако и восьми раундов оказалось недостаточно - в 1989 году на конференции Securicom Эли Бихам и Ади Шамир описал дифференциальную атаку на шифр, упомянутую в (Miyaguchi, 1989). Гилберт и Чассе (1990) впоследствии опубликовали статистическую атаку, аналогичную дифференциальному криптоанализу, которая требует 10000 пар выбранных открытых текстов.

В ответ разработчики представили шифр с переменным циклом, FEAL-N (Миягути, 1990), где "N" было выбрано пользователем вместе с FEAL-NX, у которого был более крупный 128-битный ключ. Дифференциальный криптоанализ Бихама и Шамира (1991) показал, что и FEAL-N, и FEAL-NX могут быть взломаны быстрее, чем исчерпывающий поиск N ≤ 31. Более поздние атаки, предшественники линейного криптоанализа, могут взломать версии, находящиеся под известный открытый текст предположение, сначала (Tardy-Corfdir and Gilbert, 1991), а затем (Matsui and Yamagishi, 1992), последнее нарушает FEAL-4 с 5 известными открытыми текстами, FEAL-6 с 100 и FEAL-8 с 215.

В 1994 году Охта и Аоки представили линейную криптоаналитическую атаку против FEAL-8, которая потребовала 212 известные открытые тексты.[1]

Смотрите также

Примечания

- ^ "Q79: Что такое FEAL?". X5.net. Получено 2013-02-19.

Рекомендации

- Эли Бихам, Ади Шамир: дифференциальный криптоанализ Feal и N-Hash. ЕВРОКРИПТ 1991: 1–16

- Берт ден Бур, Криптоанализ F.E.A.L., EUROCRYPT 1988: 293–299.

- Анри Гильбер, Ги Шассе: Статистическая атака криптосистемы FEAL-8. CRYPTO 1990: 22–33.

- Сёдзи Миягути: Семейство FEAL Cipher. КРИПТО 1990: 627–638

- Сёдзи Миягути: Криптосистема FEAL-8 и призыв к атаке. КРИПТО 1989: 624–627

- Мицуру Мацуи, Атсухиро Ямагиши: Новый метод атаки с использованием известного открытого текста FEAL Cipher. ЕВРОКРИПТ 1992: 81–91

- Шон Мерфи, Криптоанализ FEAL-4 с 20 выбранными открытыми текстами. J. Криптология 2(3): 145–154 (1990)

- А. Симидзу и С. Миягути, Быстрый алгоритм шифрования данных FEAL, Успехи в криптологии - Eurocrypt '87, Springer-Verlag (1988), 267–280.

- Энн Тарди-Корфдир, Анри Гилберт: известная атака открытого текста FEAL-4 и FEAL-6. КРИПТО 1991: 172–181